オンライン授業やリモートワークでパスワード付きのPDFを扱うことが増えてきたと思う。

準備するもの

グラボ付きPC

検証で使用したPCのスペック

CPU: i7 8700

GPU: 2070 super

RAM: DDR4-2400 24GB

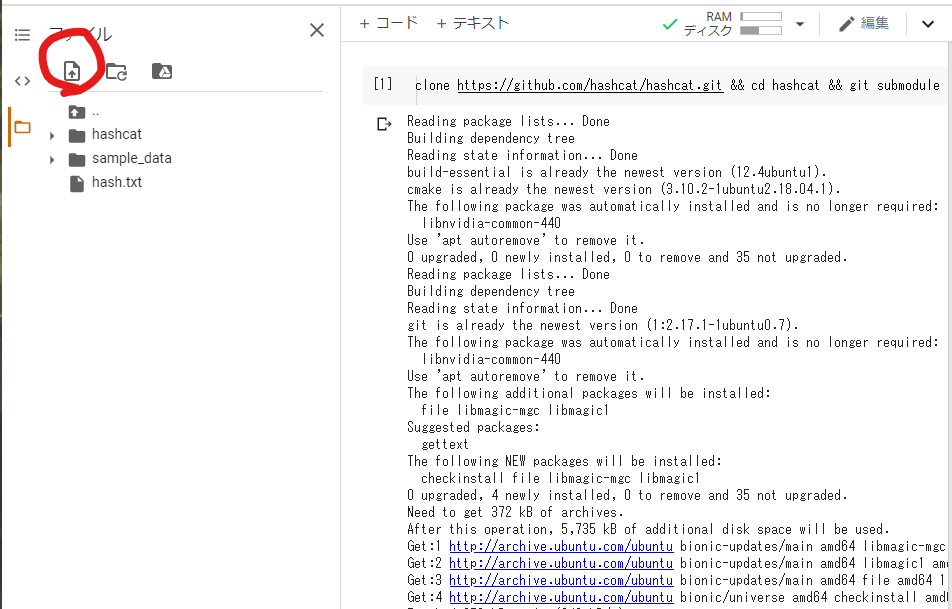

環境構築 今回、Windows 10 home (1909)環境下で行った。一部WSLを使用している。

CUDAToolkit 9.0以降を導入する。

Jown the ripperの導入 PDFからハッシュを抜き出すために使う。

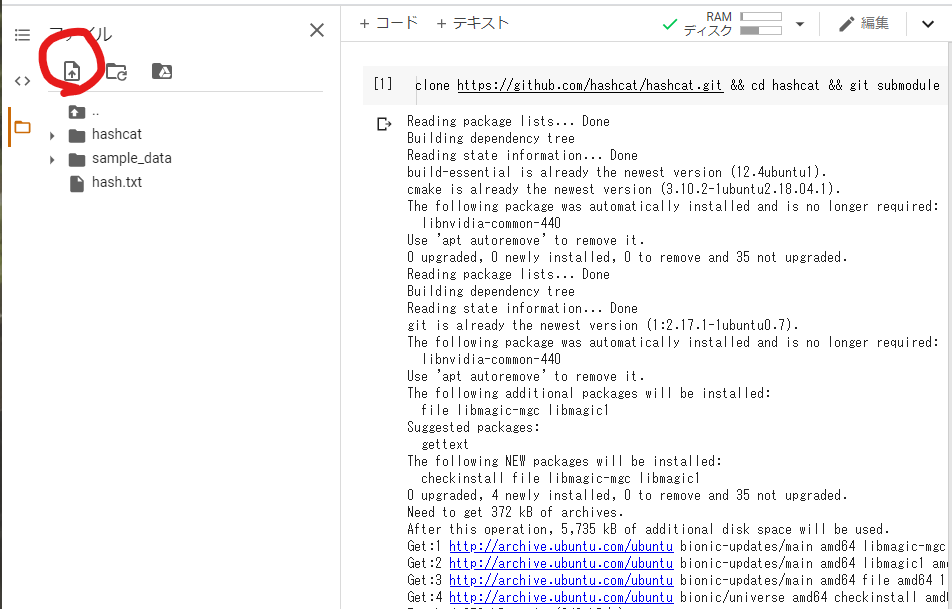

Hashcatの導入 ハッシュ文(暗号文)が分かれば、PDF MSOffice ZIP ありとあらゆるファイルのパスワードを解析できるちょっと怖いツール。

今回Windows環境下で使うので、公式サイト若しくはgithubからソースコードをDLしてビルドする。gitcloneしてもいい。

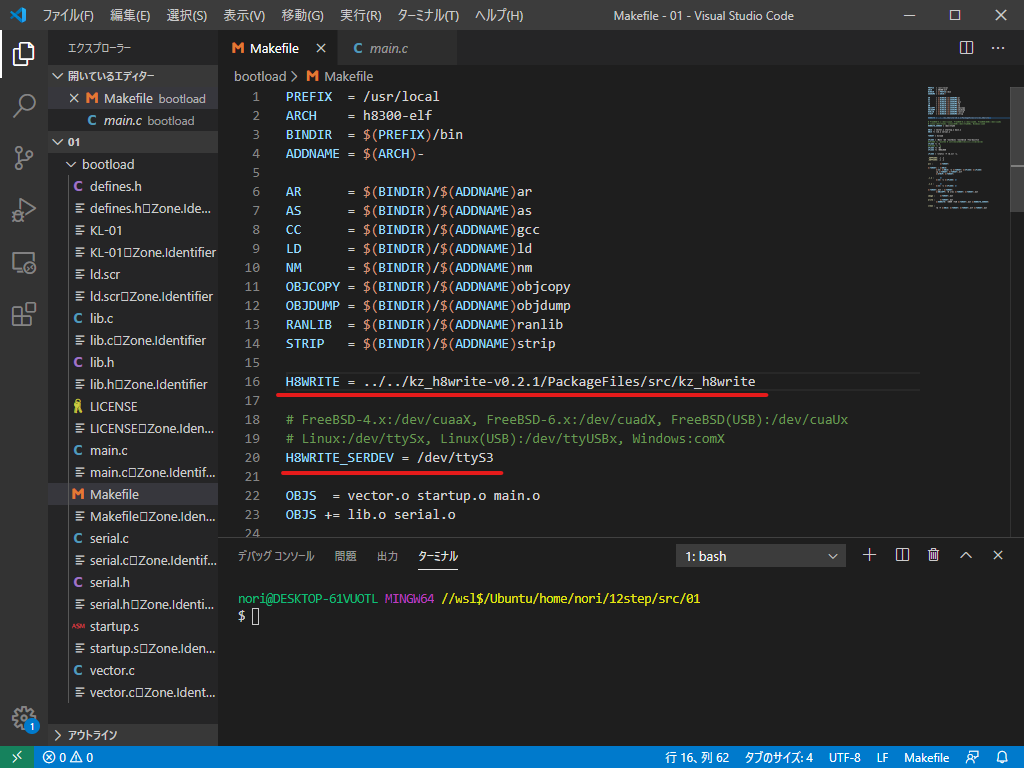

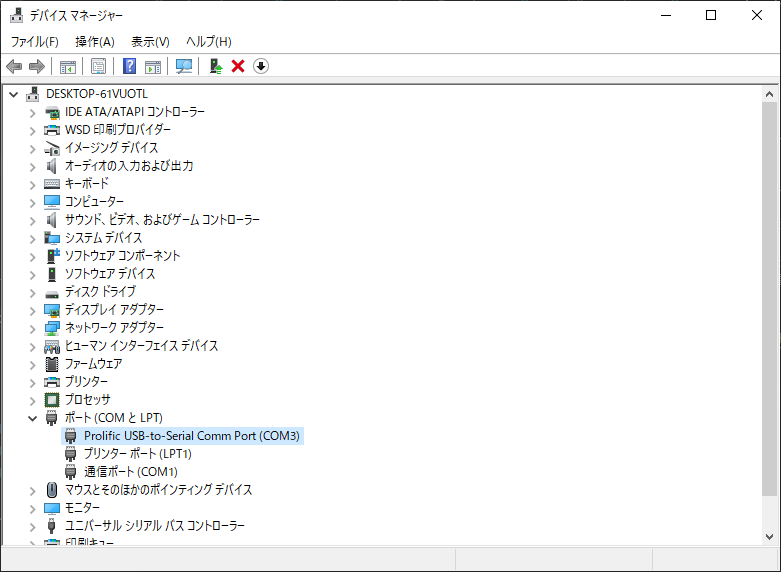

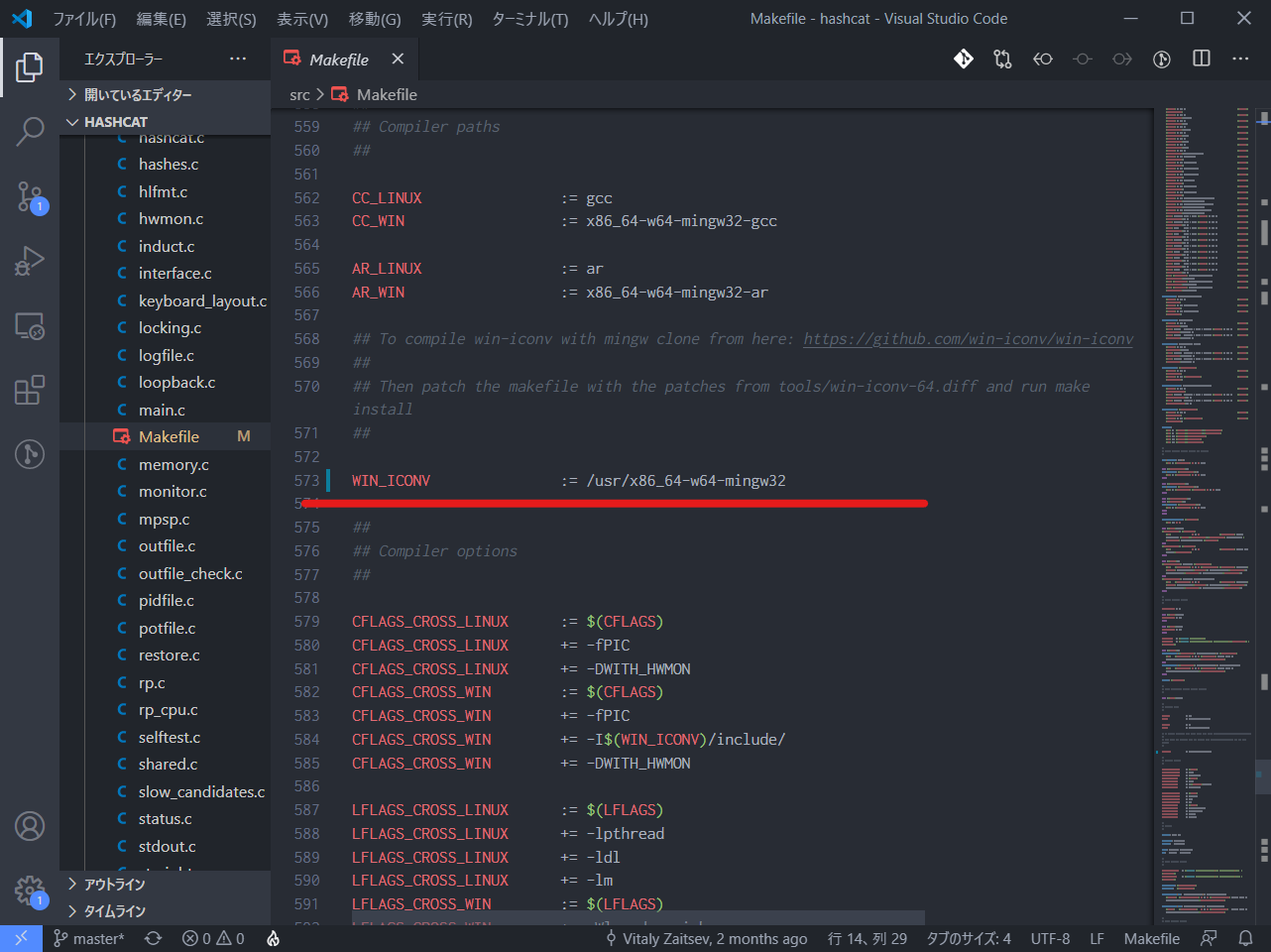

WSL上でビルドするためMinGWを導入。

1 $ sudo apt install mingw-w64 win-iconv-mingw-w64-dev

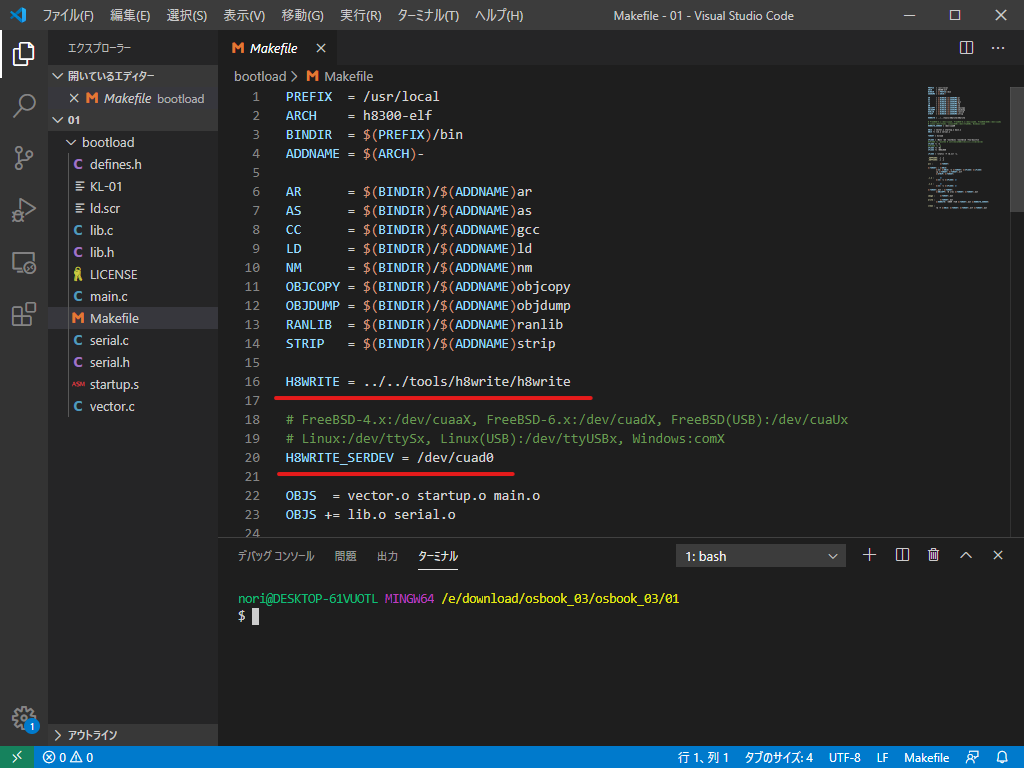

エディタでHashcatフォルダ内のsrc/Makefileを開く。

hashcat.exeができる。

解析作業 環境構築が終わったので、実際に解析してみよう。

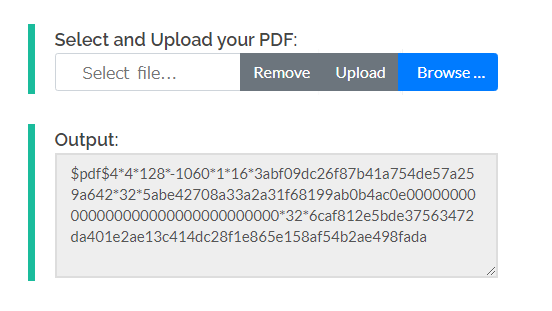

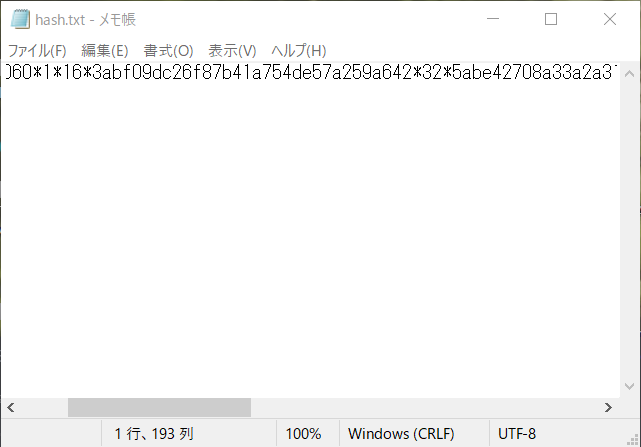

ハッシュの抽出 John the Ripperのpdf2john.plを使う。

1 $ Perl john-1.9.0-jumbo-1-win64/run/pdf2john.pl MyPDF.pdf > MyPDF-Hash.txt

MyPDF.pdfには解析したいPDFのパスを入力、MyPDF-Hash.txtに抽出したハッシュが保存される。

John the Ripperの代わりにハッシュ抽出サイトを使ってもよいが、大切なファイルはアップロードしない方がいいかも。

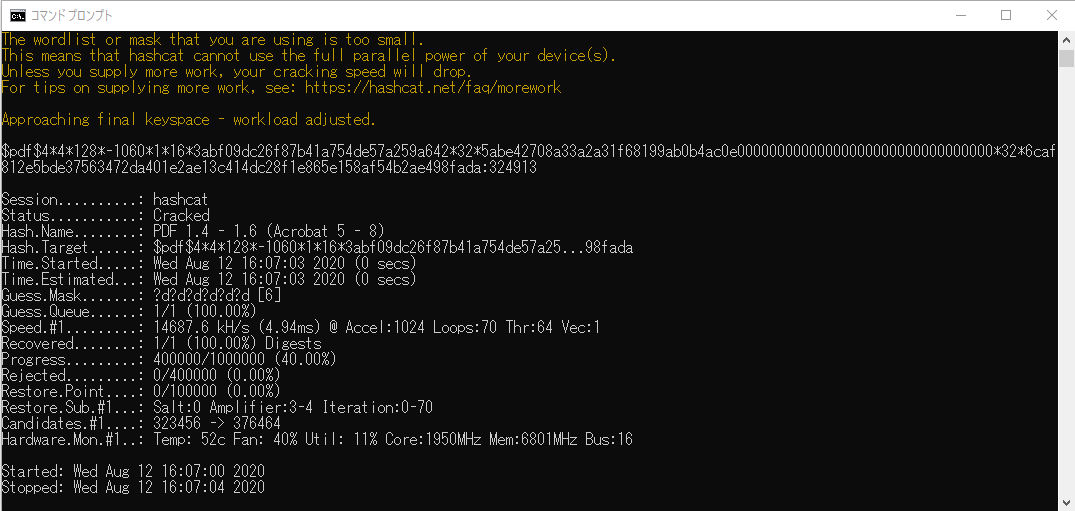

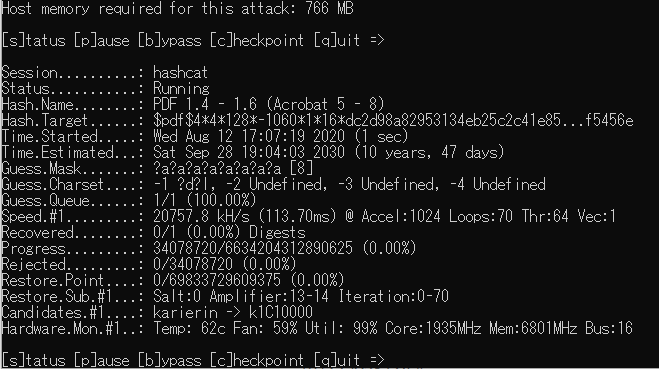

Hashcatで解析 WSLではなくcmdでhashcat.exeを実行する。

1 C:/Users/user/hashcat>hashcat.exe -m 10500 -a 3 -w 4 C:/Users/user/Desktop/Mypdf-Hash.txt

のように入力。

-mオプションで、適切なハッシュを選択。

番号

対象

10400

PDF 1.1 - 1.3 (Acrobat 2 - 4)

10500

PDF 1.4 - 1.6 (Acrobat 5 - 8)

10600

PDF 1.7 Level 3 (Acrobat 9)

10700

PDF 1.7 Level 8 (Acrobat 10 - 11)

-aオプションでアタックモード選択。

オプション

モード

0

辞書攻撃

1

辞書組み合わせ

3

総当たり攻撃

6

辞書+マスク(ハイブリッド攻撃)

7

マスク+辞書(ハイブリッド攻撃)

詳しい使い方は、wikiや下のサイトを参照。

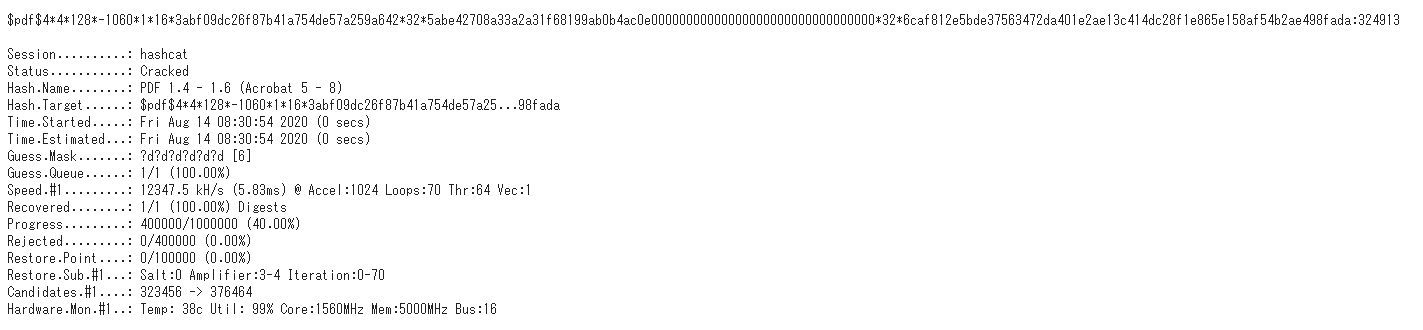

結果 今回Acrobatの有料版を持っていなかったため、MSWordからパスワード付きpdfを作成した。

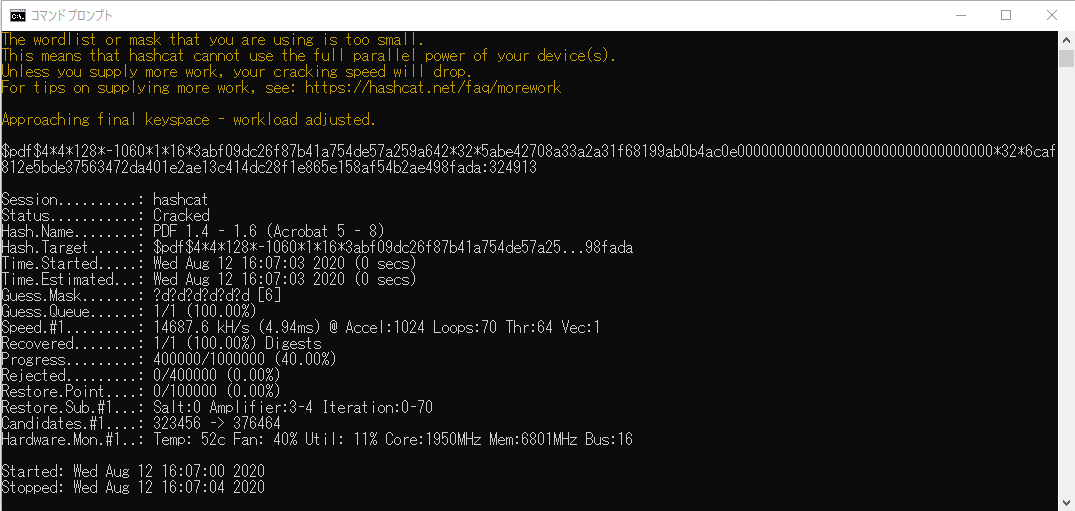

数字6桁総当たり攻撃 pass:324913

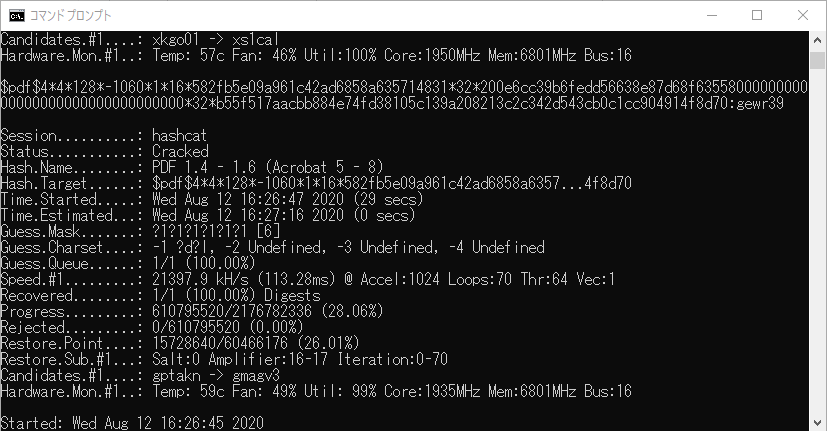

小文字英語数字6桁総当たり攻撃 pass:gewr39

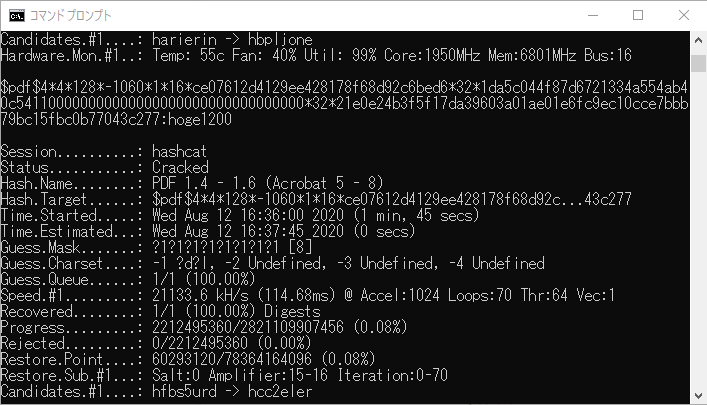

小文字英語数字8桁総当たり攻撃 pass:hoge1200

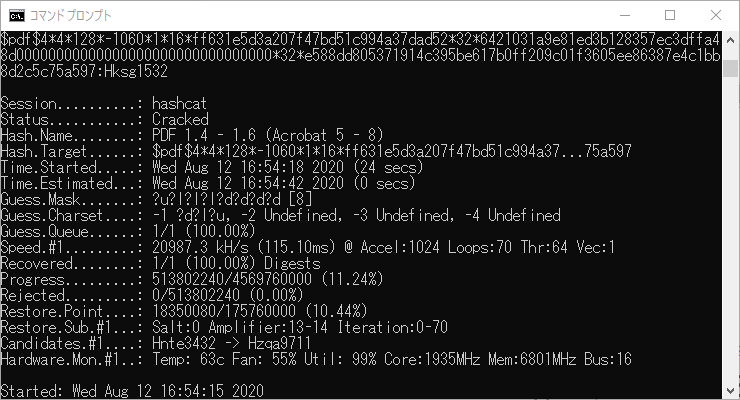

大文字小文字英語数字8桁総当たり攻撃 pass:Hksg1532

大文字小文字英語数字記号8桁総当たり攻撃 6634兆通り。

まとめ 今回誰でも手軽に手に入れることができる2070superで解析してみたが、小文字英語数字8桁程度なら、総当たりでも現実的な時間で解析できることが分かった。

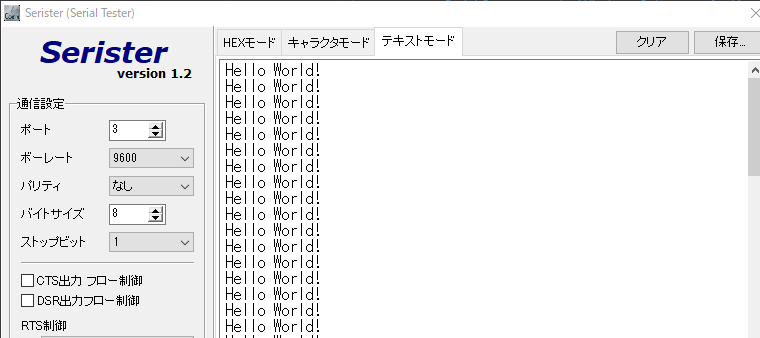

WSLにアクセスできました。

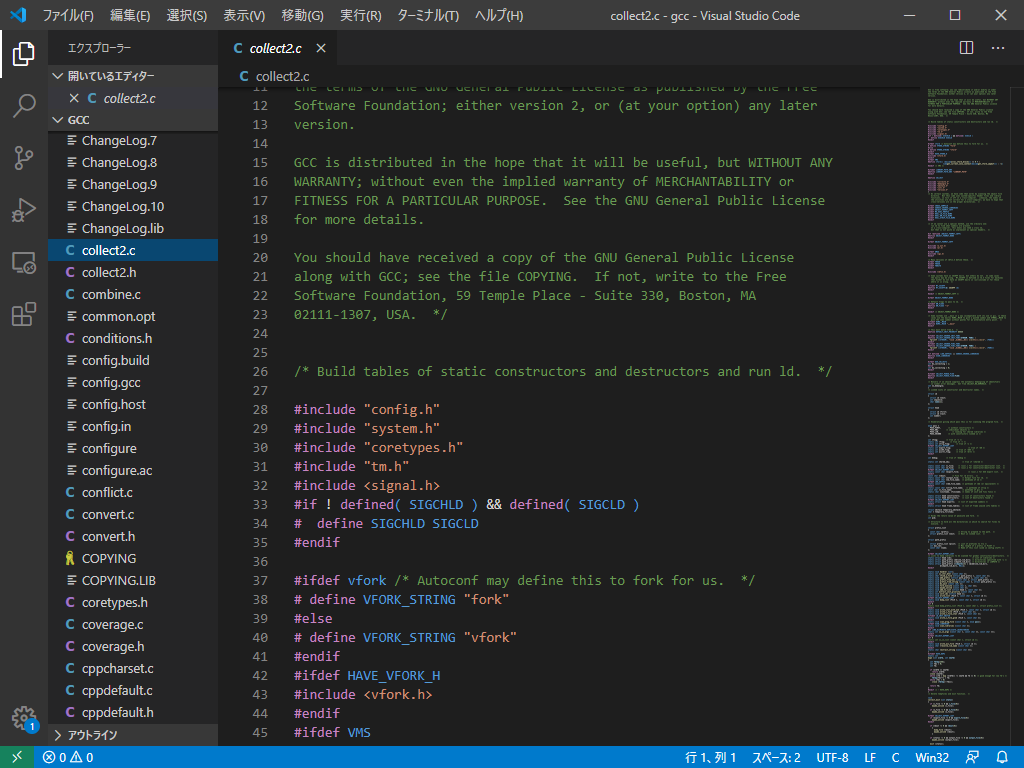

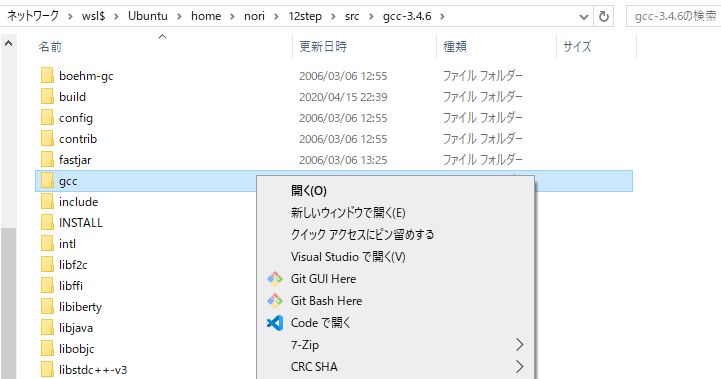

gccディレクトリで右クリックしてCodeで開くを選択

WSLにアクセスできました。

gccディレクトリで右クリックしてCodeで開くを選択

vscodeで編集ができます。

vscodeで編集ができます。